- Copyright ? 2010-2013 www.huangjiachaobao.com All rights reserved.足球365网站是多少 内蒙古农业大学新闻中心 版权所有

- 地址:内蒙古呼和浩特市昭乌达路306号内蒙古农业大学党委宣传部(新闻中心) 邮编:010018

- 联系电话:0471-4309384 投稿邮箱:xinwenzhongxin@imau.edu.cn

- 技术支持: 新闻中心技术部

引用Malwarebytes反恶意软件主管Adam Kujawa的说法:「WannaCry的传播量是巨大的,我从来没有见过这样的事情。」

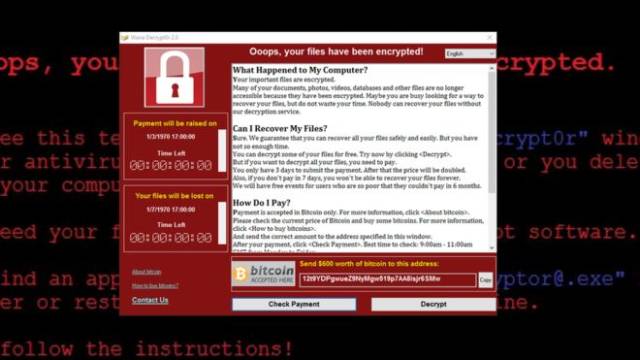

感染该病毒之后,相应设备的磁盘文件会被篡改为相应的后缀,包括文档、图片、视频以及压缩包在内的各类资料将无法正常打开。

对于这场波及全球范围的「勒索软件」袭击事件,国内外媒体进行了大量报道。这篇文章我们将直入主题,来说下哪些用户需要格外注意,以及如何进行防范。另外,结尾处也会进行简单的回顾(PS:已经对整个事件比较了解可以直接略过)。

目前「灾区」为Windows,其它平台设备暂时安全

WannaCry(又称WanaCrypt0r或者WCry),是之前泄露的 NSA(美国国家安全局)黑客武器库中「Eternal Blue」攻击程序的变体,其可以远程攻击 Windows 的455端口(文件共享)。

目前只感染 Windows 平台,而 macOS、Linux、Android 不在此次攻击范围之内,所以 如果你的设备运行后几种平台,暂时是安全的。不过,没有人敢保证,接下来传播者是否会通过更新这一软件,来对其它平台的设备进行攻击,所以同样需要留意相关信息。

目前受 WannaCry 影响的 Windows 操作系统包括:

Windows 2000 / XP

Windows Vista

Windows 7

Windows 8 / 8.1

Windows 10(不包括 Windows 10 Creators Update 和 build 15063)

Windows Server 2008 / 2008 R2

Windows Server 2012 / 2012 R2

Windows Server 2016

需要特别注意的是,利用455端口传播的蠕虫病毒之前曾多次出现,一些运营商封掉了个人用户的455端口。但教育网对此并未对此进行限制,因此依旧存在大量开放的455端口设备,而这些设备无疑将成为了这次受感染的「重灾区」。

如何及早采取措施,让你的设备「幸免于难」

就目前而言,一旦你的设备已经「中枪」,想要恢复被加密的资料,唯一可能的途径就是按照勒索者的要求,支付 5 比特币或者 300 美元赎金(约合 5 万和 2000 多元人民币)。另外,按照勒索者的说法,如果一周之内不付款,那么威胁要完全删除被加密的文件。

但问题是,即使是你「认栽」,支付相应数额赎金,也不能保证一定会解密成功。所以建议,如果并非紧急情况,最好等待后续解决方案出台,即使到时依旧无法获得解决,再去尝试支付赎金也不迟。

下面来重点讲下,如何即使采取措施,来对设备进行防护。

首选:开启 Windows 安全更新

实际上,早在今年 3 月份,微软发布的安全更新补丁中,就包含有此次被 WannaCry 勒索软件利用的漏洞。不过由于不会影响日常的使用体验,大家对于 Windows 的日常更新往往并不会太多关注,相当一部分人并没有及时更新。目前来看最简便、靠谱的方法,就是完成之前的系统更新。

有一条好消息是,微软周五表示,将向更旧的操作系统「不再接受主流支持」的用户推出更新,包括 Windows XP(NHS 仍然主要使用),Windows 8 和 Windows Server 2003。

微软已经发布了相关的补丁 MS17-010 用以修复此次被利用的系统漏洞,大家可以去微软

官方了解详细解决方案。https://technet.microsoft.com/zh-cn/library/security/MS17-010。

次选:安装 360 安全卫士、腾讯管家等安全软件

360 对此次大范围病毒攻击事件反应较为迅速。按照 5 月 13 日早些时候其微信公众平台发布相关文章的说法,之前 360 安全中心已经推出「NSA 武器库免疫工具」,能够一键检测/修复 NSA 黑客武器攻击漏洞。

针对已经停止更新的 Windows XP/2003 系统,免疫工具可以关闭漏洞利用的端口,来防止 NSA 黑客武器植入勒索病毒等恶意程序。

随后腾讯电脑管家也发文提醒用户,保持腾讯电脑开启状态,来实时拦截病毒。尚未选择修复漏洞的用户可以使用「漏洞修复」功能进行扫描修复。

其它方法:手动关闭端口

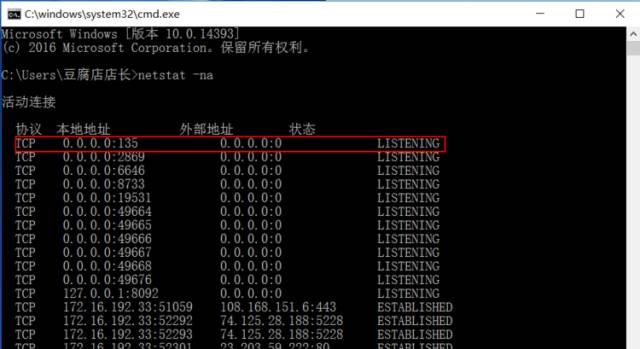

默认状态下,Windows 的 135、139、445 端口处于开放状态。而此次 WannaCry 正是通过 445 端口来进行大规模传播的,我们也可以选择手动来关闭以上端口。下面来讲下如何关闭此次「惹祸」的 445 端口。

目前网上有很多「如何关闭」445 端口的方法,但经过多次尝试,亲测(Windows 10 系统)有效的是通过「修改注册表」来实现。下面来说下具体操作。

在准备关闭 445 端口之前,首先需要认定的是,你的设备是否已经开启了该端口。查看方法:快捷键 Win+R 打开运行窗口,调出 CMD 命令行程序,然后活动输入 netstat -na 命令,此时就可以看到在运行的端口状态为 Listening。(PS:由于之前测试环节我已经关闭了 445 端口,可以参考 135 端口状态。)

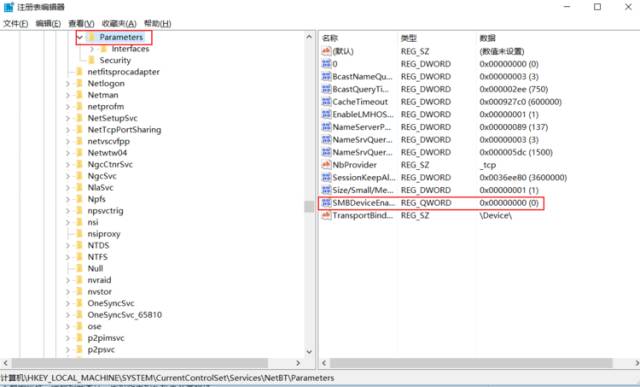

以 445 端口已经开启为例。接下来需要进完成的步骤是在 Parameters 服务项下,新建 QWORD(32/64 位)值,并且重命名为「SMBDeviceEnabled」,同时把它的值改为0。

具体操作,打开运行窗口,输入 regedit 进入注册表编辑器「。依次点击注册表选项,按照 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NetBT\Parameters 路径,就可以完成以上操作了。

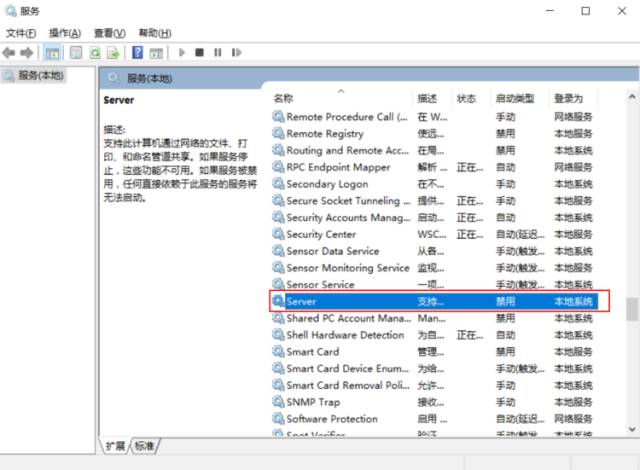

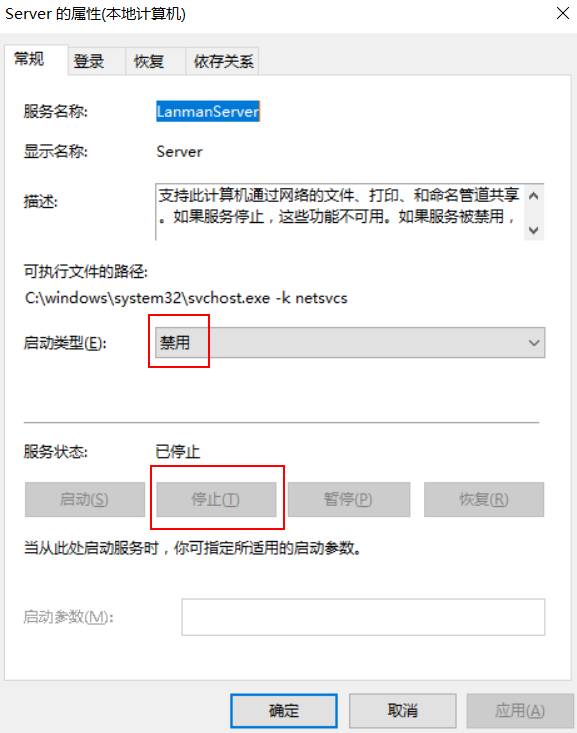

继续往下走。打开运行窗口,并且输入 services.msc 命令进入服务管理控制台。然后找到 server 选项,双击进入管理控制页面。把启动类型更改为「禁用」,同时服务状态更改为「停止」,确定之后重启电脑即可完成 445 端口的关闭任务。

WannaCry 的影响,在持续蔓延

据悉,WannaCry 会扫描开放 445 文件共享端口的 Windows 设备,只要用户的设备处于开机上网状态,黑客就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

糟糕的地方在于,相比大多数其他恶意程序依靠通过欺骗用户点击附有攻击代码附件来的传播方式,WannaCry 可以通过网络自行传播,传播速度要远高于前者。

麻烦的是,目前攻击起源尚不清楚,难以大规模修复。FOX-IT 的研究员在 Twitter 上表示,他怀疑电子邮件可能是一部分途径,但不非所有。思科系统 Talos 集团的研究人员进一步写道:「我们的研究无法确定电子邮件是否是最初的感染载体,目前正在分析中。」

近几周进行的互联网扫描显示,有多达 230 万台计算机的 445 端口暴露在互联网上,其中有 130 万台 Windows 机器尚未进行漏洞修复。

截至周五下午,卡巴斯基实验室分析显示,受感染计算机数量已超过 45000 台,其中绝大多数为俄罗斯(乌克兰,印度和台湾),而目前国内方面,受影响较大的是校园网设备。由于目前正处大四毕业生毕业答辩前期,这也将直接影响到这一过程的顺利进行。

为了以后能够避免类似于此次大规模的病毒软件传播所带来的影响,我们在日常的使用设备的过程中,应该养成备份重要文件的习惯(虽然会额外花费一些时间,但应付数据异常等异常情况确实非常有用)。

另外,非常重要的一点,使用设备过程中,要及时留意微软推送的安全更新。以这次的 WannaCry 事件为例,如果用户在 3 月份安装了针对相关漏洞的补丁,那么也就不会出现目前大肆蔓延的情况了。

最后还是建议大家,无论通过何种途径,尽快修复 Windows 漏洞,同时开启防火墙来避免类似的端口攻击。未来一段时间,我们也将持续对该事件进行关注。